Autenticação, Autorização e Contabilidade, também conhecidas como AAA, são essenciais para gerenciar a segurança de login em roteadores e switches. Muitas pessoas que implementam AAA podem não entender completamente os comandos que usam na configuração do roteador. Em vez disso, eles geralmente copiam configurações AAA de outro dispositivo de trabalho sem pensar muito. No entanto, é importante entender a finalidade desses comandos e considerar se o AAA é necessário e como implementá-lo de forma eficaz. Neste artigo, exploraremos algumas práticas recomendadas para configuração AAA.

Se você trabalha em um ambiente que utiliza AAA, provavelmente tem um servidor TACACS+ ou ACS para gerenciamento de login em seus dispositivos. O AAA trabalha em conjunto com o TACACS+ para lidar com a segurança do login. Ele determina quem pode fazer login (Autenticação), quais ações eles estão autorizados a executar (Autorização) e controla os comandos usados (Contabilidade).

Recentemente colaborei com a Cisco para estabelecer as melhores práticas para configurar AAA em um roteador. Aqui está o que nós criamos:

AAA Novo Modelo

Login de autenticação AAA Grupo padrão TACACS+ Local

Autenticação AAA habilitar grupo padrão Tacacs+ habilitar

comandos de configuração de autorização aaa

Autorização AAA Exec Grupo padrão TACACS+ local IF-Authenticated

Comandos de autorização AAA 1 grupo padrão TACACS+ IF-Authenticated

Comandos de autorização AAA 15 grupo padrão TACACS+ local se autenticado

AAA Accounting exec grupo start-stop padrão TACACS+

Comandos de contabilidade AAA 1 grupo start-stop padrão TACACS+

Comandos de contabilidade AAA 15 tacacs de grupo start-stop padrão+

Algumas configurações de roteador podem parecer mais intimidantes do que outras, e o AAA é definitivamente uma delas. Mas não.#39;não se preocupe, nós'vai quebrar e você'vai ver que é's não é tão difícil quanto parece.

Então vamos's dê uma olhada em cada linha uma por uma...

AAA Novo Modelo

Esta linha simplesmente habilita o AAA no roteador.

Login de autenticação AAA Grupo padrão TACACS+ Local

Aqui, nós're dizendo que para autenticação de login, devemos usar o grupo padrão, que é tacacs+. Se o tacacs+ falhar, então nós'usará a conta de usuário local configurada no roteador. (Isso's por quê?#39;É importante ter um usuário local configurado no roteador.)

Autenticação AAA habilitar grupo padrão Tacacs+ habilitar

Para habilitar a autenticação de modo, nós're usando o grupo padrão tacacs+ (observe que nós'não está usando a palavra-chave local aqui). Isso ocorre porque um usuário definido localmente terá especificado o nível de autorização necessário. Por exemplo, o nível 15 obtém o modo de ativação.

comandos de configuração de autorização aaa

Esta linha nos diz que queremos verificar com o TACACS+ para autorizar a entrada no modo de configuração.

Autorização AAA Exec Grupo padrão TACACS+ local IF-Authenticated

Observe a palavra-chave "if-authenticated" no final desta linha. Isso significa que, se formos autenticados, seremos imediatamente descartados no modo exec (habilitar).

Comandos de autorização AAA 1 grupo padrão TACACS+ IF-Authenticated

Como prática recomendada, a Cisco recomenda configurar a autorização para cada nível de acesso do usuário a dispositivos de rede. Neste comando, estamos autorizando usuários de nível 1, o que equivale ao modo não habilitar. Um método de fallback deve ser configurado, como um usuário local. Isso também requer o uso de tacacs+.

Comandos de autorização AAA 15 grupo padrão TACACS+ local se autenticado

Aqui, estamos autorizando usuários de nível 15 contra tacacs+. Se tacacs+ não estiver disponível, a conta de usuário local será usada. Se autenticado, o usuário será imediatamente descartado no modo exec/able.

AAA Accounting exec grupo start-stop padrão TACACS+

Habilitar a contabilidade AAA para cada nível de comandos garante a responsabilidade pelo uso de comandos privilegiados no roteador. Os níveis de privilégio variam de 1 a 15, sendo 15 o nível mais alto. Algumas organizações podem querer implementar níveis adicionais de comandos, em que o nível 1 pode ser para um suporte técnico e o nível 15 para administradores de rede.

Comandos de contabilidade AAA 1 grupo start-stop padrão TACACS+

Este é um comando opcional em termos de práticas recomendadas, mas fornece responsabilidade ou rastreamento da atividade do usuário, mesmo que ele tenha feito login apenas (não no modo exec/able).

Comandos de contabilidade AAA 15 tacacs de grupo start-stop padrão+

Este comando fornece contabilidade para administradores ou usuários com nível de privilégio 15.

... E isso'é isso! Ver? Depois de passar por cada linha, ele's não é tão difícil. O maior desafio é entender a complexa estrutura de comando da Cisco.

Espero que essa quebra tenha ajudado a esclarecer um pouco as coisas.

Até a próxima vez — FREAK!

Tags quentes :

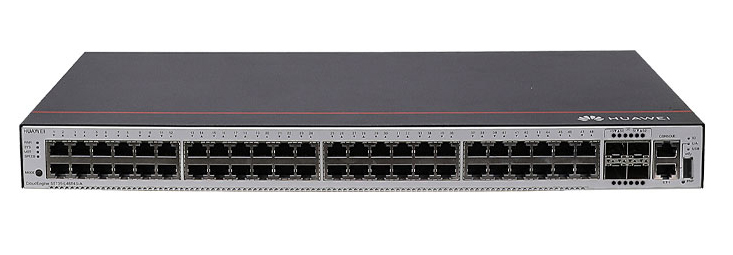

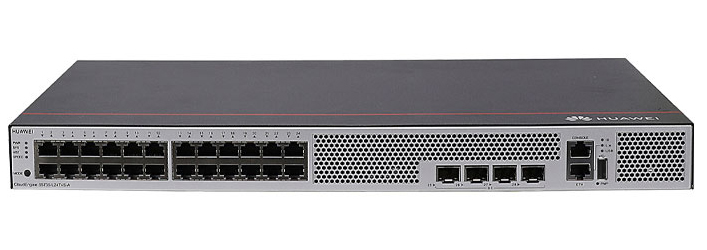

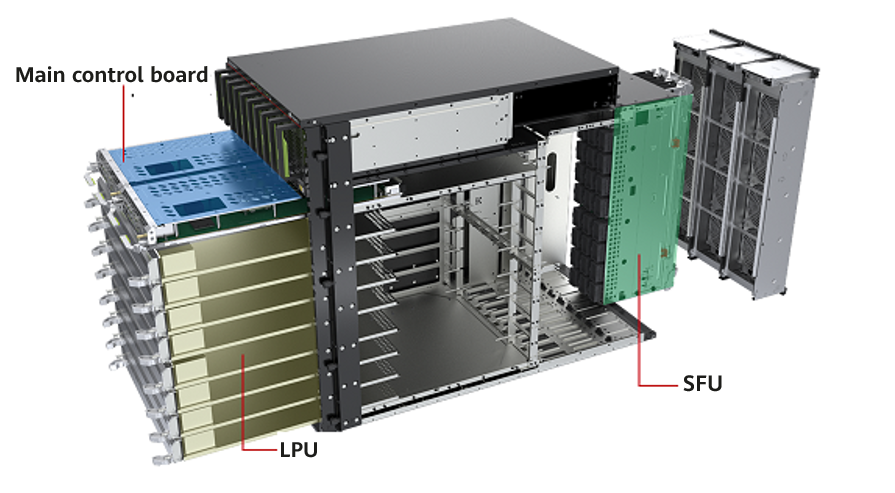

Interruptores

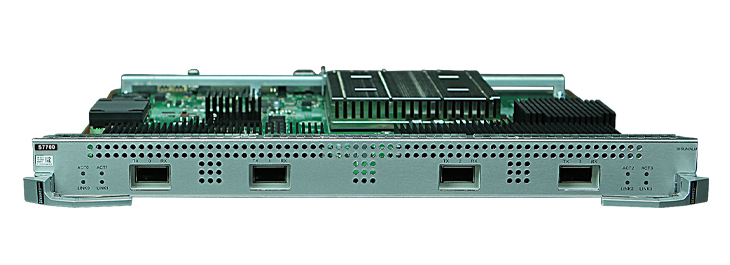

ROTEADORES

Tags quentes :

Interruptores

ROTEADORES